- トップページ

- 情報セキュリティスペシャリスト

- 平成23年度特別問題

- 平成23年度特別解答・解説

平成23年度特別解答

問題6

X.509におけるCRL(Certificate Revocation List)の運用を説明したものはどれか。

| ア | PKIの利用者は、認証局の公開鍵がブラウザに組み込まれていれば、CRLを参照しなくてもよい。 |

| イ | 認証局は、X.509によって1年に1回のCRL発行が義務付けられている。 |

| ウ | 認証局は、ディジタル証明書の有効期限内にCRLに登録することがある。 |

| エ | 認証局は、発行したすべてのディジタル証明書の有効期限をCRLに登録する。 |

解答:ウ

<解説>

CRL(Certificate Revocation List:証明書失効リスト)は、認証局(CA)や検証局(VA)が管理する失効したデジタル証明書のリストである。

ディジタル証明書を有効期限内に失効してしまった場合には、CRLに登録することがあり得る。

したがって、ウが正解である。

問題7

認証局が送信者に発行したディジタル証明書を使用して送信者又は受信者が行えることはどれか。

| ア | 受信した暗号文を復号して、盗聴を検知する。 |

| イ | 受信した暗号文を復号して、メッセージが改ざんされていないことと送信者が商取引相手として信頼できることを確認する。 |

| ウ | 受信したメッセージのディジタル署名を検証して、メッセージが改ざんされていないこととメッセージの送信者に誤りがないことを確認する。 |

| エ | メッセージにディジタル署名を添付して、盗聴を防止する。 |

解答:ウ

<解説>

ディジタル証明書は、認証局(CA)が発行する、デジタル署名解析用の公開鍵が真正であることを証明するデータ。

メッセージに改ざんがないことを確認できる。

| ア | × | メッセージ自体は暗号化されない。また、盗聴の検知はできない。 |

| イ | × | メッセージが改ざんされていないことは検知できるが、送信者が商取引相手として信頼できることを確認することはできない。 |

| ウ | ○ | 受信したメッセージのディジタル署名を検証して、メッセージが改ざんされていないこととメッセージの送信者に誤りがないことを確認する。 |

| エ | × | 盗聴を防止することはできない。 |

問題8

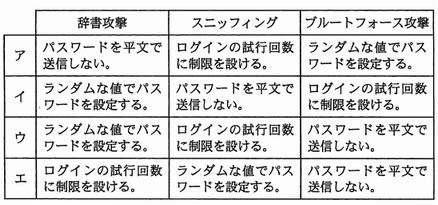

サーバへのログイン時に用いるパスワードを不正に取得しようとする攻撃とその対策の組合せのうち、適切なものはどれか。

解答:イ

<解説>

各選択肢の説明および対策を下記に記す。

- 辞書攻撃

- 辞書に載っている単語を、片端から入力して試すことでパスワードを解読する解析方法のことである。そのまま入力するだけでなく大文字と小文字を混在させたり数字を加えたりといった処理も加えて実行するものが多い。

⇒対策:辞書に載っていない意味のないランダムな値でパスワードを設定する。 - スニッフィング

- ネットワーク上を流れているデータを盗聴する行為のことである。

⇒対策:パスワードは暗号化して送信し、平文で送信しないようにする。 - ブルートフォース攻撃

- 考えられる全ての鍵をリストアップし、片っ端から解読を試みる暗号解読手法である。

対策:ログインの試行回数に制限を設けて、何度もログインに失敗した場合は一定期間そのアカウントからのログインを禁止したり、アカウントを停止する。

したがって、イが正解である。

問題9

ウイルスの検出手法であるビヘイビア法を説明したものはどれか。

| ア | あらかじめ特徴的なコードをパターンとして登録したウイルス定義ファイルを用いてウイルス検査対象と比較し、同じパターンがあれば感染を検出する。 |

| イ | ウイルスに感染していないことを保証する情報をあらかじめ検査対象に付加しておき、検査時に不整合があれば感染を検出する。 |

| ウ | ウイルスの感染が疑わしい検査対象を、安全な場所に保管する原本と比較し、異なっていれば感染を検出する。 |

| エ | ウイルスの感染や発病によって生じるデータ書込み動作の異常や通信量の異常増加などの変化を監視して、感染を検出する。 |

解答:エ

<解説>

ビヘイビア法とは、コンピュータウイルス検出方法の一つで、検査対象のプログラムを実際に動かしてその振る舞いを監視しウイルス を検出する方法のことである。

| ア | × | パターンマッチング法の説明である。 |

| イ | × | チェックサム法の説明である。 |

| ウ | × | コンペア法(比較法)の説明である。 |

| エ | ○ | ビヘイビア法の説明である。 |

問題10

ウイルス調査手法に関する記述のうち、適切なものはどれか。

| ア | 逆アセンブルは、バイナリコードの新種ウイルスの動作を解明するのに有効な手法である。 |

| イ | パターンマッチングでウイルスを検知する方式は、暗号化された文書中のマクロウイルスの動作を解明するのに有効な手法である。 |

| ウ | ファイルのハッシュ値を基にウイルスを検知する方式は、ウイルスのハッシュ値からウイルスの亜種かを特定するのに確実な手法である。 |

| エ | 不正な動作からウイルスを検知する方式では、ウイルス名を特定するのに確実な手法である。 |

解答:ア

<解説>

| ア | ○ | 逆アセンブルは、機械語で書かれたオブジェクトコードを、アセンブリ言語で記述されたソースコードに変換することである。逆アセンブルを行うことで新種ウイルスの動作を解明することができる。 |

| イ | × | ファイルが暗号化されるとコードが変わるのでパターンマッチングではウイルスを検知できない。 |

| ウ | × | ウイルスのハッシュ値からウイルスの亜種かを特定することはできない。 |

| エ | × | 不正な動作からウイルスを検知する方式では、ウイルス名を特定することはできない。 |

お問い合わせ