- トップページ

- 高度共通 午前1

- 平成25年度秋季問題

- 平成25年度秋季解答・解説

平成25年度秋季解答

問題11

IPv4ネットワークで用いられる可変長サブネットマスクとして、正しいものはどれか。

| ア | 255.255.255.1 |

| イ | 255.255.255.32 |

| ウ | 255.255.255.64 |

| エ | 255.255.255.128 |

解答:エ

<解説>

サブネットマスクとは、IPアドレスのうちネットワークアドレスとホストアドレスを識別するための数値のことで、同じLAN(同じネットワーク)にいる相手なのかどうかを判断するために利用されます。

ネットワーク部とサブネット部には、IPアドレスの上位の部分が割り当てられるので、サブネットマスクは上位ビットから順に1のビットが詰められ途中に0が入ることはない。

| ア | × | 11111111.11111111.11111111.00000001 |

| イ | × | 11111111.11111111.11111111.00100001 |

| ウ | × | 11111111.11111111.11111111.01000000 |

| エ | ○ | 11111111.11111111.11111111.10000000 |

問題12

IPネットワークのプロトコルのうち、OSI基本参照モデルのトランスポート層に位置するものはどれか。

| ア | HTTP |

| イ | ICMP |

| ウ | SMTP |

| エ | UDP |

解答:エ

<解説>

| ア | × | HTTP(Hyper Text Transfer Protocol)は、HTMLなどのハイパテキストを転送するプロトコルである。アプリケーション層に位置する。 |

| イ | × | ICMP(Internet Control Message Protocol)は、 IP のエラーメッセージや制御メッセージを転送するプロトコルである。ネットワーク層に位置する。 |

| ウ | × | SMTP( Simple Mail Transfer Protocol ) は、インターネット上で、電子メールを転送するための通信プロトコルである。アプリケーション層に位置する。 |

| エ | ○ | UDP(User Datagram Protocol)は、IP上で利用されるコネクションレス通信プロトコルである。ストリーミング配信などに使われる。トランスポート層に位置する。 |

問題13

ディジタル署名において、発信者がメッセージのハッシュ値をからディジタル署名を生成するのに使う鍵はどれか。

| ア | 受信者の公開鍵 |

| イ | 受信者の秘密鍵 |

| ウ | 発信者の公開鍵 |

| エ | 発信者の秘密鍵 |

解答:エ

<解説>

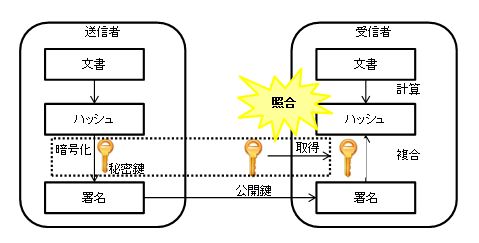

ディジタル署名は、受信者がデータを受け取るとき、送信者が偽物でないことを確認するために用いられる。 データの流れは次のようになる。

送信者の秘密鍵で暗号化した署名を正しく複合できるのは送信者の公開鍵だけである。

受信者が文書から計算したハッシュ値と署名から送信者の公開鍵を使って複合したハッシュ値が正しい場合のみ真の送信者からの文書であることを確認することができる。

したがって、エが正解である。

問題14

ISMS適合性評価制度における情報セキュリティ基本方針に関する記述のうち、適切なものはどれか。

| ア | 重要な基本方針を定めた機密文書であり、社内の関係者以外の目に触れないようにする。 |

| イ | セキュリティの基本方針を述べたものであり、ビジネスの環境や技術が変化しても変更してはならない。 |

| ウ | 情報セキュリティのための経営陣の方向性及び支持を規定する。 |

| エ | 特定のシステムについてリスク分析を行い、そのセキュリティ対策とシステム運用の詳細を記述する。 |

解答:ウ

<解説>

情報セキュリティポリシは、基本方針,対策基準,実施手順の3つの階層で構成される。

- 基本方針

- 組織の経営者が、「情報セキュリティに本格的に取り組む」という姿勢を示し、情報セキュリティの目標と、その目標を達成するために企業がとるべき行動を社内外に宣言するものである。「なぜセキュリティが必要か」という「Why」について規定し、何をどこまで守るのか(対象範囲)、誰が責任者かを明確にする。また、業界標準、該当する法令、政府規制への準拠を宣言する場合がある。

- 対策基準

- 基本方針で作成した目的を受けて、「何を実施しなければならないか」という「What」について記述する。組織的に情報セキュリティ対策を行うための ルール集で、人事規程や就業規程などの類の企業の構成員が守るべき「規程類」に相当する。実際に守るべき規程を具体的に記述し、適用範囲や対象者を明確 にする。

- 実施手順

- 対策基準で定めた規程を実施する際に、「どのように実施するか」という「How」について記述する。マニュアル的な位置づけの文書であり、詳細な手順を記述する。

| ア | × | 情報セキュリティ基本方針は、機密文章ではない。また全社員に周知するべきものである。 |

| イ | × | 情報セキュリティ基本方針は、むやみに変更するものではないが、ビジネス環境や技術の変化に応じて変更することは必要である。 |

| ウ | ○ | 情報セキュリティ基本方針は、経営陣の方針として全社員に周知するべきものである。 |

| エ | × | 情報セキュリティ基本方針は、組織の業務全般に対する規範であり、特定のシステムを対象としたものではない。 |

問題15

クロスサイトスクリプティングの手口はどれか。

| ア | Webアプリケーションに用意された入力フィールドに、悪意のあるJavaScriptコードを含んだデータを入力する。 |

| イ | インターネットなどのネットワークを通じてサーバに不正にアクセスしたり、データの改ざん・破壊を行ったりする。 |

| ウ | 大量のデータをWebアプリケーションに送ることによって、用意されたバッファ領域をあふれさせる。 |

| エ | パス名を推定することによって、本来は認証された後にしかアクセスが許可されていないページに直接ジャンプする。 |

解答:ア

<解説>

クロスサイトスクリプティングとは、アンケート、掲示板、サイト内検索のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、きちんとセキュリティ対策がされていない場合、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまう脆弱性のことである。

| ア | ○ | クロスサイトスクリプティングの手口である。 |

| イ | × | クラッキングの手口である。 |

| ウ | × | バッファオーバフローの手口である。 |

| エ | × | ディレクトリトラバーサルの手口である。 |

お問い合わせ