- トップページ

- 高度共通 午前1

- 平成27年度秋季問題

- 平成27年度秋季解答・解説

平成27年度秋季解答

問題11

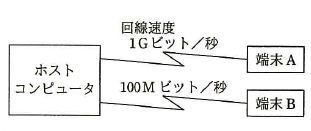

図のようなネットワーク構成のシステムにおいて、同じメッセージ長のデータをホストコンピュータとの間で送受信した場合のターンアラウンドタイムは、端末Aでは100ミリ秒、端末Bでは820ミリ秒であった。 上リ、下りのメッセージ長は同じ長さで、ホストコンピュータでの処理時間は端末A、端末Bのどちらから利用しても同じとするとき、端末Aからホストコンピュータへの片道の伝送時間は何ミリ秒か。 ここで、ターンアラウンドタイムは、端末がデータを回線に送信し始めてから応答データを受信し終わるまでの時間とし、伝送時間は回線速度だけに依存するものとする。

| ア | 10 |

| イ | 20 |

| ウ | 30 |

| エ | 40 |

解答:エ

<解説>

端末Aから1Gbpsの回線を使ってメッセージを送信した時のターンアラウンドタイムを、

X+Y+X-2X+Y=100ミリ秒・・・①

と計算すると端末Bの100Mbpsの回線では回線速度が1/10なので、通信にかかる時間は10倍となる。

10X+Y+10X=20X+Y=820ミリ秒・・・②

①式を10倍して②式と連立させると

20X+10Y=1,000・・・①'

20X十Y==820・・・②

①'-②より

9Y=1,000-820==180

Y=20ミリ秒

これを1式に代入し,

2X+20=100

X=40ミリ秒

問題12

公開鍵暗号方式の暗号アルゴリズムはどれか。

| ア | AES |

| イ | KCipher-2 |

| ウ | RSA |

| エ | SHA-256 |

解答:ウ

<解説>

| ア | × | AES(Advanced Encryption Standard)とは、米国商務省標準技術局(NIST)が政府標準暗号として2001年に承認した共通鍵暗号方式。</ |

| イ | × | KCipher-2は、九州大学とKDDI研究所が共同開発した共通かぎ暗号方式である。AESなどと比べて、7~10倍高速に暗号化/復号処理をすることが可能。 |

| ウ | ○ | RSA(Rivest-Shamir-Adleman:開発者3人の名前) は,素因数分解の計算の困難さを利用した公開鍵暗号方式である。 |

| エ | × | SHA-256(Secure Hash Algorithm)は、ハッシュ関数を求めるアルゴリズムである。 SHA-256の出力長は256ビット、暗号化強度は128ビットとなる。 |

問題13

ゼロデイ攻撃の特徴はどれか。

| ア | セキュリティパッチが提供される前にパッチが対象とする脆ぜい弱性を攻撃する。 |

| イ | 特定のWebサイトに対し、日時を決めて、複数台のPCから同時に攻撃する。 |

| ウ | 特定のターゲットに対し、フィッシングメールを送信して不正サイトへ誘導する。 |

| エ | 不正中継が可能なメールサーバを見つけた後、それを踏み台にチェーンメールを大量に送信する。 |

解答:ア

<解説>

ゼロデイ攻撃とは、OSやアプリケーションのセキュリティ・ホールを修正するパッチが提供されるより前に実際にそのホールを突いて攻撃が行われたり悪用する不正プログラムが出現している状態のことである。

| ア | ○ | ゼロデイ攻撃の特徴である。 |

| イ | × | DDoS(Distributed Denial of Service attack)攻撃の特徴である。 |

| ウ | × | フィッシングの特徴である |

| エ | × | 踏み台攻撃の特徴である |

問題14

ブルートフォース攻撃に該当するものはどれか。

| ア | WebブラウザとWebサーバの間の通信で、認証が成功してセッションが開始されているときに、Cookieなどのセッション情報を盗む。 |

| イ | 可能性がある文字のあらゆる組合せのパスワードでログインを試みる。 |

| ウ | コンピュータへのキー入力を全て記録して外部に送信する。 |

| エ | 盗聴者が正当な利用者のログインシーケンスをそのまま記録してサーバに送信する。 |

解答:イ

<解説>

ブルートフォース攻撃とは、考えられる全ての鍵をリストアップし、片っ端から解読を試みる暗号解読手法である。

| ア | × | セッションハイジャックに該当する。 |

| イ | ○ | ブルートフォース攻撃に該当する。 |

| ウ | × | キーロガーに該当する。 |

| エ | × | リプレイ攻撃に該当する。 |

問題15

ペネトレーションテストの目的はどれか。

| ア | 暗号化で使用している暗号方式と鍵長が、設計仕様と一致することを確認する。 |

| イ | 対象プログラムの入力に対する出力結果が、出力仕様と一致することを確認する。 |

| ウ | ファイアウォールが単位時間当たりに処理できるセッション数を確認する。 |

| エ | ファイアウォールや公開サーバに対して侵入できないかどうかを確認する。 |

解答:エ

<解説>

ペネトレーションテストとは、ネットワークに接続されているコンピュータシステムに対し、実際に既知の技術を用いて侵入を試みることで、システムに脆弱性がないかどうかテストする手法のこと。侵入実験または侵入テストとも言われる。

| ア | × | システムテストの説明である。 |

| イ | × | 単体テストの説明である。 |

| ウ | × | 性能テストの説明である。 |

| エ | ○ | ペネトレーションテストの説明である。 |

お問い合わせ