- トップページ

- 高度共通 午前1

- 平成27年度春季問題

- 平成27年度春季解答・解説

平成27年度春季解答

問題11

伝送速度64kビット/秒の回線を使ってデータを連続送信したとき、平均して100秒に1回の1ビット誤りが発生した。 この回線のビット誤り率は幾らか。

| ア | 1.95×10-8 |

| イ | 1.56×10-7 |

| ウ | 1.95×10-5 |

| エ | 1.56×10-4 |

解答:イ

<解説>

ビット誤り率は、誤ったビットの数÷送信した全てのビット数で求めることができる。

- 誤ったビットの数は1である。

- 送信した全てのビット数を計算する。

伝送速度64kビット=64,000ビット/秒×100秒=6,400,000ビット -

1 = 0.00000015625≒1.56×10-7 6,400,000

問題12

パスワードに使用できる文字の種類の数をM 、パスワードの文字数をn とするとき、設定できるパスワードの理論的な総数を求める数式はどれか。

解答:ア

<解説>

- パスワードの文字数が1文字であればM種類のパスワードが使用できる。

- パスワードの文字数が2文字であればM×M種類のパスワードが使用できる。

- パスワードの文字数が3文字であればM×M×M種類のパスワードが使用できる。

すなわち、パスワードの文字数がnであればMnとおりのパスワードを設定できる。

問題13

JIS Q 31000:2010(リスクマネジメント-原則及び指針)における、残留リスクの定義はどれか。

| ア | 監査手続を実施しても監査人が重要な不備を発見できないリスク |

| イ | 業務の性質や本来有する特性から生じるリスク |

| ウ | 利益を生む可能性に内在する損失発生の可能性として存在するリスク |

| エ | リスク対応後に残るリスク |

解答:エ

<解説>

残留リスクとは、リスク対応後に残るリスクのことである。

リスク対応においては、発生確率や被害額が大きいリスクに対しては適切な対応を施すが、発生確率や被害リスクが非常に小さいリスクは、その被害額よりも対策費用の方が大きくなることがあるので、あえて対策をとらず許容することがある。このようなリスクを残留リスクという。

| ア | × | 発見リスクの説明である。 |

| イ | × | 雇用リスクの説明である。 |

| ウ | × | 投機的リスクの説明である。 |

| エ | ○ | リスク対応後に残るリスク |

問題14

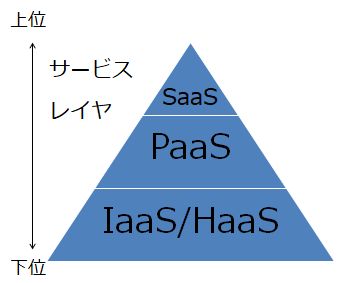

NISTの定義によるクラウドサービスモデルのうち、クラウド利用企業の責任者がセキュリティ対策に関して表中の項番1と2の責務を負うが、項番3~5の責務を負わないものはどれか。

| ア | HaaS |

| イ | IaaS |

| ウ | PaaS |

| エ | SaaS |

解答:ウ

<解説>

NIST によるクラウドコンピューティングの定義では各サービスモデルを次のように定義されている。

- SaaS(Software as a Service)

- 利用者に提供される機能は、クラウドのインフラストラクチャ上で稼動して いるプロバイダ由来のアプリケーションである。アプリケーションには、クラ イアントの様々な装置から、ウェブブラウザのようなシンクライアント型イン ターフェイス(例えばウェブメール)、またはプログラムインターフェイスのい ずれかを通じてアクセスする。ユーザは基盤にあるインフラストラクチャを、 ネットワークであれ、サーバーであれ、オペレーティングシステムであれ、 ストレージであれ、各アプリケーション機能ですら、管理したりコントロール したりすることはない。ただし、ユーザに固有のアプリケーションの構成の 設定はその例外となろう。

- PaaS (Platform as a Service)

- 利用者に提供される機能は、クラウドのインフラストラクチャ上にユーザが 開発したまたは購入したアプリケーションを実装することであり、そのアプリ ケーションはプロバイダがサポートするプログラミング言語、ライブラリ、サ ービス、およびツールを用いて生み出されたものである。ユーザは基盤 にあるインフラストラクチャを、ネットワークであれ、サーバーであれ、オペ レーティングシステムであれ、ストレージであれ、管理したりコントロールし たりすることはない。一方ユーザは自分が実装したアプリケーションと、場 合によってはそのアプリケーションをホストする環境の設定についてコント ロール権を持つ。

- IaaS (Infrastructure as a Service))

- 利用者に提供される機能は、演算機能、ストレージ、ネットワークその他の 基礎的コンピューティングリソースを配置することであり、そこで、ユーザは オペレーティングシステムやアプリケーションを含む任意のソフトウェアを 実装し走らせることができる。ユーザは基盤にあるインフラストラクチャを 管理したりコントロールしたりすることはないが、オペレーティングシステ ム、ストレージ、実装されたアプリケーションに対するコントロール権を持 ち、場合によっては特定のネットワークコンポーネント機器(例えばホストフ ァイアウォール)についての限定的なコントロール権を持つ。

| ア | × | HaaSはIaaSと同じ意味である。 |

| イ | × | IaaSでは、基礎的なコンピューティングリソースのみをサービス提供者が提供する。 利用者は、項番1~4についての責務を負う。 |

| ウ | ○ | PaaSでは、サービス提供者がアプリケーションの実行環境を提供する。 利用者は、項番1~2についての責務を負う。 |

| エ | × | SaaSでは、利用者がサービスを構成しているアプリケーションそのものに対する責務を負うことはないが、設定については利用者が行う。 利用者は、項番1についての責務を負う。 |

問題15

ディレクトリトラバーサル攻撃はどれか。

| ア | OSの操作コマンドを利用するアプリケーションに対して、攻撃者が、OSのディレクトリ操作コマンドを渡して実行する。 |

| イ | SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、攻撃者が、任意のSQL文を渡して実行する。 |

| ウ | シングルサインオンを提供するディレクトリサービスに対して、攻撃者が、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。 |

| エ | 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を使って、非公開のファイルにアクセスする。 |

解答:エ

<解説>

ディレクトリ・トラバーサル攻撃とは、Webアプリケーションの脆弱性の一つ。

Webサイトのページを指定するパスに細工を行うことによって、管理者がユーザーに見せるつもりのないファイルやディレクトリまで閲覧できてしまうこと、またはそういう攻撃である。

| ア | × | OSコマンドインジェクションの説明である。 |

| イ | × | SQLインジェクションの説明である。 |

| ウ | × | シングルサインオンを提供するサービスへの不正アクセスの説明である。 |

| エ | ○ | ディレクトリ・トラバーサル攻撃の説明である。 |

お問い合わせ