- トップページ

- 高度共通 午前1

- 平成26年度秋季問題

- 平成26年度秋季解答・解説

平成26年度秋季解答

問題11

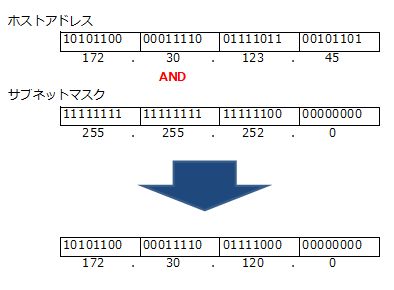

サブネットマスクが255.255.252.0のとき、IPアドレス172.30.123.45のホストが属するサブネットワークのアドレスはどれか。

| ア | 172.30.3.0 |

| イ | 172.30.120.0 |

| ウ | 172.30.123.0 |

| エ | 172.30.252.0 |

解答:イ

<解説>

IPアドレスは、ネットワーク部とホスト部からなる。32ビットのうち、どこまでがネットワーク部であるかを示すのがサブネットマスクである。

あるホストのアドレスからサブネットのアドレスを求めるには、ホストのアドレスとサブネットマスクの論理積をとるので次のようになる。

問題12

SMTP-AUTHにおける認証の動作を説明したものはどれか。

| ア | SMTPサーバは、クライアントがアクセスしてきた場合に利用者認証を行い、認証が成功したとき電子メールを受け付ける。 |

| イ | サーバは認証局のディジタル証明書をもち、クライアントから送信された認証局の署名付きクライアント証明書の妥当性を確認する。 |

| ウ | 電子メールを受信した際にパスワード認証が成功したクライアントのIPアドレスは、一定時間だけSMTPサーバへの電子メールの送信が許可される。 |

| エ | パスワードを秘匿するために、パスワードからハッシュ値を計算して、その値で利用者が電子メールを受信する際の利用者認証を行う。 |

解答:ア

<解説>

「SMTP AUTH」とはメール送信時にSMTP(送信)サーバーに対して認証を取る方式。

「POP before SMTP」認証と比べ、受信(POP認証)と送信(SMTP認証)の認証を別々にする事で SPAMの踏み台になりにくく、セキュリティ向上が見込まれる。

| ア | ○ | SMTPサーバは、クライアントがアクセスしてきた場合に利用者認証を行い、認証が成功したとき電子メールを受け付ける。 |

| イ | × | SMTP over SSLの説明である。 SMTP over SSLとはサーバがクライアントから送られてた認証局の署名付きクライアント証明書の妥当性を確認する手法である。 |

| ウ | × | POP before SMTPの説明である。 POP before SMTPとは、電子メールの受信時のパスワード認証が成功したクライアントのみ電子メールを受け取る手法である。 |

| エ | × | APOPの説明である。APOPとは、電子メールの受信時にパスワードを暗号化して送信する手法である |

問題13

企業のDMZ上で1台のDNSサーバをインターネット公開用と社内用で共用している。 このDNSサーバが、DNSキャッシュポイズニングの被害を受けた結果、引き起こされ得る現象はどれか。

| ア | DNSサーバのハードディスク上のファイルに定義されたDNSサーバ名が書き換わり、外部から参照者が、DNSサーバに接続できなくなる。 |

| イ | DNSサーバのメモリ上にワームが常駐し、DNS参照元に対して不正プログラムを送り込む。 |

| ウ | 社内の利用者が、インターネット上の特定のWebサーバを参照しようとすると、本来とは異なるWebサーバに誘導される。 |

| エ | 社内の利用者間で送信された電子メールの宛先アドレスが書き換えられ、送受信ができなくなる。 |

解答:ウ

<解説>

DMZ(DeMilitarized Zone)とはインターネットに接続されたネットワークにおいて、ファイアウォールによって外部ネットワーク(インターネット)からも内部ネットワーク(組織内のネットワーク)からも隔離された区域のことである。

DNSキャッシュポイズニングとは、DNSサービスを提供しているサーバ(DNSサーバ)に偽の情報を覚えこませる攻撃手法である。

攻撃が成功すると、DNSサーバは覚えた偽の情報を提供してしまうことになる。このため、ユーザは正しいホスト名のWebサーバに接続しているつもりでも、提供された偽の情報により、攻撃者が罠をはったWebサーバに誘導されてしまうことになる。

| ア | × | DNSキャッシュポイズニングは、インターネット上のDNSサーバが標的になる |

| イ | × | ワームの常駐がDNSキャッシュのポイズニングで行われることはない。 |

| ウ | ○ | 正しい。社内PCのリクエストにDNSサーバが偽のIPアドレスを返すため、PCは異なるWebサーバは接続されます。 |

| エ | × | 正常な送受信は阻害されますが、メールの宛先アドレスが書き換えられることはない。 |

問題14

Webアプリケーションにおけるセキュリティ上の脅威と対策の適切な組合せはどれか。

| ア | OSコマンドインジェクションを防ぐために、Webアプリケーションが発行するセッションIDを推測困難なものにする。 |

| イ | SQLインジェクションを防ぐために、Webアプリケーション内でデータベースへの問合せを作成する際にバインド機構を使用する。 |

| ウ | クロスサイトスクリプティングを防ぐために、外部から渡す入力データをWebサーバ内のファイル名として直接指定しない。 |

| エ | セッションハイジャックを防ぐために、Webアプリケーションからシェルを起動できないようにする。 |

解答:イ

<解説>

| ア | × | セッションハイジャックを防ぐために、Webアプリケーションが発行するセッションIDを推測困難なものにする。 セッションハイジャックとは、コンピュータネットワーク通信におけるセッション(特定利用者間で行われる一連の通信群)を、通信当事者以外が乗っ取る攻撃手法である。 |

| イ | ○ | 正しい。SQLインジェクションとは、アプリケーションのセキュリティ上の不備を意図的に利用し、アプリケーションが想定しないSQL文を実行させることにより、データベースシステムを不正に操作する攻撃方法のことである。 バインド機構を使うことでSQL文を固定化し、パラメタを独立した変数にできるので、SQLインジェクションを防ぐことができる。 |

| ウ | × | ディレクトリトラバーサルを防ぐために、外部から渡す入力データをWebサーバ内のファイル名として直接指定しない。 ディレクトリトラバーサルとは本来、アクセスして欲しくないファイルやディレクトリの位置を、相対パス指定などでプログラムに表示させて、不正なアクセスをする攻撃手法のことである。 |

| エ | × | OSコマンドインジェクションを防ぐために、Webアプリケーションからシェルを起動できないようにする。 OSコマンドインジェクションは、ユーザーからデータや数値の入力を受け付けるようなWebサイトなどにおいて、プログラムに与えるパラメータにOSへの命令文を紛れ込ませて不正に操作する攻撃である。 |

問題15

RSA解答:ア

<解説>

| ア | ○ | AES(Advanced Encryption Standard)は、DESに代わる新しい標準暗号となる共通鍵暗号アルゴリズムである。 WPA2の無線LAN暗号化,IPsecやUSBメモリの暗号化など標準的暗号化技術として広く使われている。 |

| イ | × | ECCはメモリの誤り制御方式である。暗号化アルゴリズムではない。 |

| ウ | × | RC4はWPAで採用された暗号方式である。 |

| エ | × | RSAは、公開鍵暗号方式の一種である。 |

お問い合わせ