- トップページ

- 応用情報技術者

- 平成25年度春季問題

- 平成25年度春季解答・解説

平成25年度春季解答

問題41

ネットワーク障害の原因を調べたために、ミラーポートを用意して、LANアナライザを使用するときに留意することはどれか。

| ア | LANアナライザがパケットを破棄してしまうので、測定中は測定対象外のコンピュータの利用を制限しておく必要がある。 |

| イ | LANアナライザはネットワークを通過するパケットを表示できるので、盗聴などに悪用されないように注意する必要がある。 |

| ウ | 障害発生に備えて、ネットワーク利用者に対してLANアナライザの保管場所と使用方法を周知しておく必要がある。 |

| エ | 測定に当たって、LANケーブルを一時的に切断する必要があるので、ネットワーク利用者に対して測定日を事前に知らせておく必要がある。 |

解答:イ

<解説>

ミラーポートは、高機能なスイッチングハブについている特殊なポートで,スイッチに流れるすべてのデータを複製して通過させるポートである。

LANアナライザは、ネットワークを流れるパケットを解析・記録する機器やソフトウェアのことである。

LANアナライザを悪用すると盗聴などが可能になってしまう。したがって、LANアナライザはネットーワーク管理者が正しく管理しなければならない。

したがって、イが正解である。

問題42

パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて、本来必要なサービスに影響を及ぼすことなく妨げるものはどれか。

| ア | 外部に公開しないサービスへのアクセス |

| イ | サーバで動作するソフトウェアの脆弱性を突く攻撃 |

| ウ | 電子メールに添付されたファイルに含まれるマクロウイルスの侵入 |

| エ | 電子メール爆弾などのDoS攻撃 |

解答:ア

<解説>

パケットフィルタリングとは、ルータやファイヤーウォールなどを経由して行われる通信(データ・パケット)に対して、IPアドレスやポート番号などの情報によって、送られてきたパケットを中継(許可)するべきか、それとも遮断(拒否)するべきかの判断を行う機能である。

| ア | ○ | 外部に公開していないサービスへのアクセスは、パケットフィルタリングによって防ぐことができる。 |

| イ | × | サーバで動作するソフトウェアのセキュリティの脆弱性を突く攻撃は、正常な通信手段を使って行われる。 したがって、パケットフィルタリングによって防ぐことはできない。 |

| ウ | × | 電子メールに添付されたファイルの中身までをパケットフィルタリングでは検査しない。 したがって、パケットフィルタリングによって防ぐことはできない。 |

| エ | × | パケットフィルタリングで電子メールのパケットそのものを遮断することは可能だが正常な電子メールも遮断することとなる。 したがって、パケットフィルタリングによって防ぐことはできない。 |

問題43

毎回参加者が変わる100名程度の公開セミナにおいて、参加者が持参する端末に対して無線LAN接続環境を提供する。参加者の端末以外からのアクセスポイントへの接続を防止するために効果があるセキュリティ対策はどれか。

| ア | アクセスポイントがもつDHCPサーバ機能において、参加者の端末に対して動的に割り当てるIPアドレスの範囲をセミナごとに変更する。 |

| イ | アクセスポイントがもつURLフィルタリング機能において、参加者の端末に対する条件をセミナごとに変更する。 |

| ウ | アクセスポイントがもつ暗号化機能において、参加者の端末とアクセスポイントとの間で事前に共有する鍵をセミナごとに変更する。 |

| エ | アクセスポイントがもつプライバシセパレータ機能において、参加者の端末へのアクセス制限をセミナごとに変更する。 |

解答:ウ

<解説>

| ア | × | 参加者の端末にIPアドレスが自動的に与えられればその端末は無線LANに参加できる。 |

| イ | × | URLフィルタリングでは接続済の端末がアクセスするURLを制限することしかできない。 |

| ウ | ○ | アクセスポイントがもつ暗号化機能において、参加者の端末とアクセスポイントとの間で事前に共有する鍵をセミナごとに変更する。 |

| エ | × | プライバシーセパレータとは、無線LANアクセスポイントや無線LANルータの持つ機能の一つで、その装置に同時に接続されている別のコンピュータへの接続を禁止する機能。接続そのものの制限とは無関係である。 |

問題44

サンドボックスの仕組みについて述べたものはどれか。

| ア | Webアプリケーションの脆弱性を悪用する攻撃に含まれる可能性が高い文字列を定義し、攻撃であると判定した場合には、その通信を遮断する。 |

| イ | 侵入者をおびき寄せるために本物そっくりのシステムを設置し、侵入者の挙動などを監視する。 |

| ウ | プログラムの影響がシステム全体に及ぼすことを防止するために、プログラムが実行できる機能やアクセスできるリソースを制限して動作する。 |

| エ | プログラムのソースコードでSQL文の雛形の中に変数の場所を示す記号を置いた後、実際の値を割り当てる。 |

解答:ウ

<解説>

サンドボックスとは、外部から受け取ったプログラムを保護された領域で動作させることによってシステムが不正に操作されるのを防ぐセキュリティモデルのこと。

| ア | × | WAF(Web Application Firewall)の説明である。 |

| イ | × | ハニーポットの説明である。 |

| ウ | ○ | サンドボックスの説明である。 |

| エ | × | バインド機構の説明である。 |

問題45

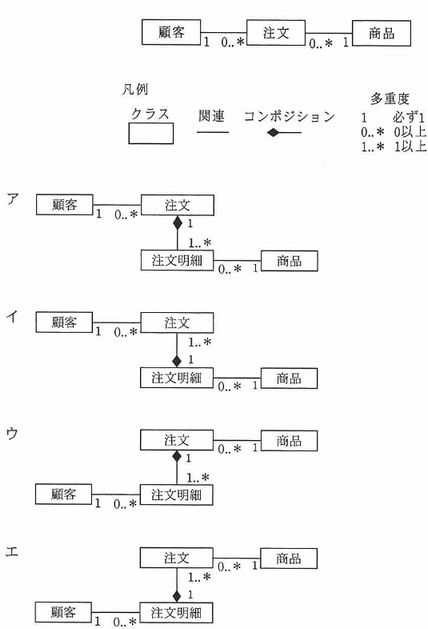

図は“顧客が商品を注文する"を表現したUMLのクラス図である。“顧客が複数の商品をまとめて注文する"を表現したクラス図はどれか。ここで、“注文明細"は一つの注文に含まれる1種類の商品に対応し、“注文"は複数の“注文明細"を束ねた一つの注文に対応する。

解答:ア

<解説>

| ア | ○ | 正しい。 |

| イ | × | 黒ひし形が注文明細側にあるので誤りである。 |

| ウ | × | 注文明細が顧客と関係しているので誤りである。 |

| エ | × | 黒ひし形が注文明細側にあるので誤りである。 |

お問い合わせ