- トップページ

- 応用情報技術者

- 平成26年度春季問題

- 平成26年度春季解答・解説

平成26年度春季解答

問題36

人聞には読み取ることが可能でも、プログラムでは読み取ることが難しいという差異を利用して、ゆがめたり一部を隠したりした画像から文字を判読させ入力させることで、人間以外による自動入力を排除する技術はどれか。

| ア | CAPTCHA |

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

解答:ア

<解説>

| ア | ○ | CAPTCHA(Completely Automated Public Turing test to tell Computers and Humans Apart) の略であり、「人間とマシンを判別するチューリングテスト」のことである。 CAPTCHA は、ブラウザ以外の自動化されたWebクライアントによって大量のリクエストを投入されては困る案件において、相手がマシンでないことを確かめる目的で用いられる。例えば、会員登録フォームやメッセージ投稿フォームのようなケースが挙げられる。Webアプリケーションで用いられる CAPTHCA には、歪められノイズが加えられた画像から 文字列を読み取るよう、ユーザに求めるものが多い。 |

| イ | × | QRコード(Quick Responseコード)とは、高速読み取りを重視したマトリクス型2次元コードである。 |

| ウ | × | 短縮URLとは、長い文字列のURLを短くしたものである。リダイレクトを利用して本来の長いURLに接続する。 |

| エ | × | トラックバックping とは、ブログにトラックバックを設置した際、リンクに通知するためのHTTPリクエストである。 |

問題37

A社のWebサーバは、認証局で生成したWebサーバ用のディジタル証明書を使ってSSL/TLS通信を行っている。 PCがA社のWebサーバにSSL/TLSを用いてアクセスしたときにPCが行う処理のうち、サーバのディジタル証明書を入手した後に、認証局の公開鍵を利用して行うものはどれか。

| ア | 暗号化通信に利用する共通鍵を生成し、認証局の公開鍵を使って暗号化する。 |

| イ | 暗号化通信に利用する共通鍵を認証局の公開鍵を使って復号する。 |

| ウ | ディジタル証明書の正当性を認証局の公開鍵を使って検証する。 |

| エ | 利用者が入力して送付する秘匿データを認証局の公開鍵を使って暗号化する。 |

解答:ウ

<解説>

SSL(Secure Sockets Layer)とTLS(Transport Layer Security) とは、インターネット上で通信を暗号化し、第三者による通信内容の盗み見や改ざんを防ぐ技術です。SSL/TLSを利用すると、ウェブサイトから入力する個人情報やクレジットカード情報などの大切なデータを安全にやりとりできます。

| ア | × | 共通かぎの元となるランダムデータを暗号化するのに用いるのは、証明書に含まれるサーバの公開鍵である。 |

| イ | × | 共通かぎの元となるランダムデータはPC側で生成する。 |

| ウ | ○ | 証明書が認証局の公開鍵で複合できることを確認し、正当性を検証する。 |

| エ | × | 秘匿データは共通かぎ暗号で暗号化する。 |

問題38

チャレンジレスポンス認証方式の特徴として、適切なものはどれか。

| ア | SSLによって、クライアント側で固定のパスワードを暗号化して送信する。 |

| イ | クライアント側で端末のシリアル番号を秘密鍵を使って暗号化して送信する。 |

| ウ | トークンという装置が表示する毎回異なったデータを、パスワードとして送信する。 |

| エ | 利用者が入力したパスワードと、サーバから送られてきたランダムなデータとをクライアント側で演算し、その結果を送信する。 |

解答:エ

<解説>

チャレンジ&レスポンス方式とは、パスワードの認証に用いられる方式のひとつで、サーバーから送られてくる暗号鍵(チャレンジ)を受け取り、それに演算処理を組み合わせたデータ(レスポンス)を返すことによって暗証を行う方式のことである。主にワンタイムパスワードの手法として用いられる。

| ア | × | クライアント側で固定のパスワードを暗号化して送信すると、その値を盗聴してサーバに送ればなりすましが可能となる。 |

| イ | × | クライアント側で端末のシリアル番号は使用しない。 |

| ウ | × | ワンタイムパスワード方式の説明である。 |

| エ | ○ | チャレンジ&レスポンス方式の説明である。 |

問題39

認証局が侵入され、攻撃者によって不正なWebサイト用のディジタル証明書が複数発行されたおそれがある。 どのディジタル証明書が不正に発行されたものか分からない場合、誤って不正に発行されたディジタル証明書を用いたWebサイトにアクセスしないために利用者側で実施すべき対策はどれか。

| ア | Webサイトのディジタル証明書の有効期限が過ぎている場合だけアクセスを中止する。 |

| イ | Webサイトへのアクセスログを確認し、ドメインがWhoisデータベースに登録されていない場合だけアクセスする。 |

| ウ | 当該認証局のCP(Certificate Policy)の内容を確認し、セキュリティを考慮している内容である場合だけアクセスする。 |

| エ | ブラウザで当該認証局を信頼していない状態に設定し、Webサイトのディジタル証明書に関するエラーが出た場合はアクセスを中止する。 |

解答:エ

<解説>

| ア | × | 有効期限に関係なく、不正なディジタル証明書は避ける。 |

| イ | × | Whoisで確認できるのはドメインの登録情報のみである。 |

| ウ | × | 当該認証局そのものが侵入されているので、CP(Certificate Policy)に書かれている内容も保証できない。 |

| エ | ○ | 過去に当該認証局で発行された正しい証明書も無効となる。 |

問題40

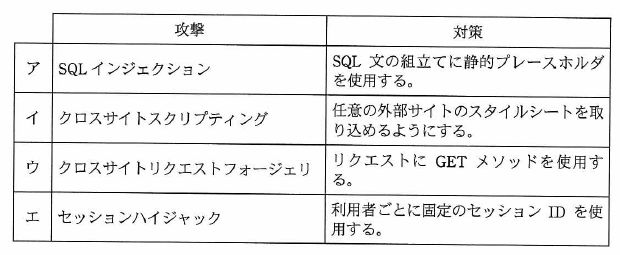

安全なWebアプリケーションの作り方について、攻撃と対策の適切な組合せはどれか。

解答:ア

<解説>

| ア | ○ | SQLインジェクション | SQLインジェクション(英: SQL Injection)とは、アプリケーションのセキュリティ上の不備を意図的に利用し、アプリケーションが想定しないSQL文を実行させることにより、データベースシステムを不正に操作する攻撃方法のことである。 静的プレースホルダでは、SQL を準備する段階で SQL 文の構文が確定し、後から SQL 構文が変化することがないため、パラメータの値がリテラルの外にはみ出す現象が起きません。その結果として、SQL インジェクションの脆弱性が生じない。 |

| イ | × | クロスサイトスクリプティング | クロスサイトスクリプティングとは、動的にウェブページを生成するアプリケーションのセキュリティ上の不備を意図的に利用し、狭義にはサイト間を横断して悪意のあるスクリプトを混入させること。 クロスサイトスクリプティングの対策は、いくつかの例外を除き、出力値のエスケープを適切に施すことである。 |

| ウ | × | クロスサイトリクエストフォージェリ | クロスサイトリクエストフォージェリとは、Webサイトにスクリプトや自動転送(HTTPリダイレクト)を仕込むことによって、閲覧者に意図せず別のWebサイト上で何らかの操作(掲示板への書き込みなど)を行わせる攻撃手法である。 サーバ側でクロスサイトリクエストフォージェリを防ぐには、サイト外からのリクエストの受信を拒否する必要がある。ヘッダに含まれる情報を元に参照元が正規のページかどうかをチェックしたり、フォームの一部にランダムな数値を隠しておいてアクセスの一貫性をチェックしたり、コンピュータが読み取れないよう画像として表示したチェックコードの入力をユーザに要求するなどの対策が有効である。 |

| エ | × | セッションハイジャック | セッションハイジャックとは、ネットワーク上で一対の機器間で交わされる一連の通信(セッション)を途中で乗っ取り、片方になりすましてもう一方から不正にデータを詐取したり操作を行なう攻撃である。 セションIDの値を推測困難なものにしたり暗号化してデータの送受信を行なうなどの対策が有効である。 |

お問い合わせ