- トップページ

- 基本情報技術者

- 平成24年度春季問題

- 平成24年度春季解答・解説

平成24年度春季解答

問題41

文書の内容を秘匿して送受信する場合の公開鍵暗号方式における鍵と暗号化アルゴリズムの取扱いのうち,適切なものはどれか。

| ア | 暗号化鍵と復号鍵は公開するが,暗号化アルゴリズムは秘密にしなければならない。 |

| イ | 暗号化鍵は公開するが,復号鍵と暗号化アルゴリズムは秘密にしなければならない。 |

| ウ | 暗号化鍵と暗号化アルゴリズムは公開するが,復号鍵は秘密にしなければならない。 |

| エ | 復号鍵と暗号化アルゴリズムは公開するが,暗号化鍵は秘密にしなければならない。 |

解答:ウ

<解説>

| ア | × | 復号鍵は秘密にしなくてはいけない。暗号化のアルゴリズムは秘密にしなくてもよい。 |

| イ | × | 暗号化のアルゴリズムは秘密にしなくてもよい。 |

| ウ | ○ | 暗号化鍵と暗号化アルゴリズムは公開するが,復号鍵は秘密にしなければならない。 |

| エ | × | 復号鍵は秘密にしなければならないが,暗号化鍵は公開する。 |

問題42

システム障害を想定した事業継続計画(BCP)を策定する場合,ビジネスインパクト分析での実施事項はどれか。

| ア | BCPの有効性を検証するためのテストを実施する。 |

| イ | 情報システム障害時の代替手順と復旧手順について関係者を集めて教育する。 |

| ウ | 情報システムに関する内外の環境の変化を踏まえてBCPの内容を見直す。 |

| エ | 情報システムに許容される最大停止時間を決定する。 |

解答:エ

<解説>

BCP(Business continuity planning:事業継続計画)とは、企業が自然災害、大火災、テロ攻撃などの緊急事態に遭遇した場合において、事業資産の損害を最小限にとどめつつ、中核となる事業の継続あるいは早期復旧を可能とするために、平常時に行うべき活動や緊急時における事業継続のための方法、手段などを取り決めておく計画のことである。

ビジネスインパクト分析とは、事業を構成する個々の業務やシステムが停止した場合の事業への影響度合いを分析することである。

したがって、(エ)情報システムに許容される最大停止時間を決定する。が正解である。

問題43

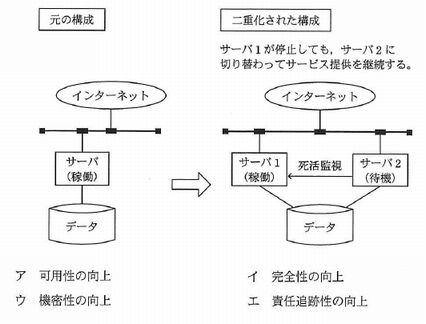

図のようなサーバ構成の二重化によって期待する効果はどれか。

| ア | 可用性の向上 |

| イ | 完全性の向上 |

| ウ | 機密性の向上 |

| エ | 責任追跡性の向上 |

解答:ア

<解説>

| ア | ○ | 可用性とは、稼働率の高さ、障害や保守による停止時間の短さを表す。全時間に対する稼働時間の割合(稼働率)などの指標で表す場合が多い。 サーバ構成を二重化することで可用性の向上が期待される。 |

| イ | × | 完全性の向上とは、データ破損や不整合が起きにくくなることである |

| ウ | 機密性の向上とは、権限のない利用者がデータにアクセスできないことである。 | |

| エ | 責任追跡性の向上とは、ユーザーやサービスの行動、責任が説明できることである。 |

問題44

通信を要求したPCに対し,ARPの仕組みを利用して実現できる通信の可否の判定方法のうち,最も適切なものはどれか。

| ア | PCにインストールされているソフトウェアを確認し,登録されているソフトウェアだけがインストールされている場合に通信を許可する。 |

| イ | PCのMACアドレスを確認し,事前に登録されているMACアドレスをもつ場合だけ通信を許可する。 |

| ウ | PCのOSのパッチ適用状況を確認し,最新のパッチが適用されている場合だけ通信を許可する。 |

| エ | PCのマルウェア対策ソフトの定義ファイルを確認し,最新になっている場合だけ通信を許可する。 |

解答:イ

<解説>

ARP(Address Resolution Protoco)とは、TCP/IPネットワークにおいて、IPアドレスからEthernetの物理アドレス(MACアドレス)を求めるのに使われるプロトコルである。

| ア | × | ARPの仕組みを利用していない。IPアドレスやMACアドレスだけではPCにインストールされているソフトウェアは分からない。 |

| イ | ○ | ARPを利用した通信可否の判定方法としてはPCのMACアドレスを確認し、登録したMACアドレスかどうかで通信の可否を判定する。 |

| ウ | × | IPアドレスやMACアドレスで最新のパッチが適用されているかは判別できない。 |

| エ | × | IPアドレスやMACアドレスでマルウェア対策ソフトの定義ファイルを確認することはできない。 |

問題45

ディレクトリトラバーサル攻撃に該当するものはどれか。

| ア | Webアプリケーションの入力データとしてデータベースへの命令文を構成するデータを入力し,想定外のSQL文を実行する。 |

| イ | Webサイトに利用者を誘導した上で,Webサイトの入力データ処理の欠陥を悪用し,利用者のブラウザで悪意のあるスクリプトを実行する。 |

| ウ | 管理者が意図していないパスでサーバ内のファイルを指定することによって,本来は許されないファイルを不正に閲覧する。 |

| エ | セッションIDによってセッションが管理されるとき,ログイン中の利用者のセッションIDを不正に取得し,その利用者になりすましてサーバにアクセスする。 |

解答:ウ

<解説>

ディレクトリ・トラバーサル攻撃とは、Webアプリケーションの脆弱性の一つ。

Webサイトのページを指定するパスに細工を行うことによって、管理者がユーザーに見せるつもりのないファイルやディレクトリまで閲覧できてしまうこと、またはそういう攻撃である。

| ア | × | SQLインジェクション攻撃に関する説明である。 |

| イ | × | クロスサイトスクリプティング攻撃に関する説明である。 |

| ウ | ○ | ディレクトリ・トラバーサル攻撃に関する説明である。 |

| エ | × | セッションハイジャック攻撃に関する説明である。 |

お問い合わせ