平成24年度春季問題

問題41

文書の内容を秘匿して送受信する場合の公開鍵暗号方式における鍵と暗号化アルゴリズムの取扱いのうち,適切なものはどれか。

| ア | 暗号化鍵と復号鍵は公開するが,暗号化アルゴリズムは秘密にしなければならない。 |

| イ | 暗号化鍵は公開するが,復号鍵と暗号化アルゴリズムは秘密にしなければならない。 |

| ウ | 暗号化鍵と暗号化アルゴリズムは公開するが,復号鍵は秘密にしなければならない。 |

| エ | 復号鍵と暗号化アルゴリズムは公開するが,暗号化鍵は秘密にしなければならない。 |

問題42

システム障害を想定した事業継続計画(BCP)を策定する場合,ビジネスインパクト分析での実施事項はどれか。

| ア | BCPの有効性を検証するためのテストを実施する。 |

| イ | 情報システム障害時の代替手順と復旧手順について関係者を集めて教育する。 |

| ウ | 情報システムに関する内外の環境の変化を踏まえてBCPの内容を見直す。 |

| エ | 情報システムに許容される最大停止時間を決定する。 |

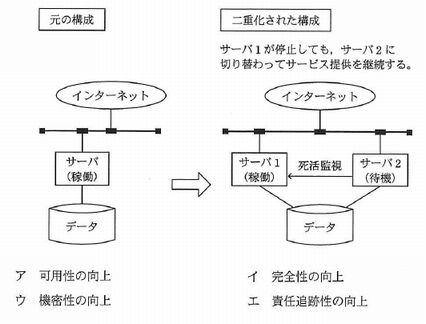

問題43

図のようなサーバ構成の二重化によって期待する効果はどれか。

| ア | 可用性の向上 |

| イ | 完全性の向上 |

| ウ | 機密性の向上 |

| エ | 責任追跡性の向上 |

問題44

通信を要求したPCに対し,ARPの仕組みを利用して実現できる通信の可否の判定方法のうち,最も適切なものはどれか。

| ア | PCにインストールされているソフトウェアを確認し,登録されているソフトウェアだけがインストールされている場合に通信を許可する。 |

| イ | PCのMACアドレスを確認し,事前に登録されているMACアドレスをもつ場合だけ通信を許可する。 |

| ウ | PCのOSのパッチ適用状況を確認し,最新のパッチが適用されている場合だけ通信を許可する。 |

| エ | PCのマルウェア対策ソフトの定義ファイルを確認し,最新になっている場合だけ通信を許可する。 |

問題45

ディレクトリトラバーサル攻撃に該当するものはどれか。

| ア | Webアプリケーションの入力データとしてデータベースへの命令文を構成するデータを入力し,想定外のSQL文を実行する。 |

| イ | Webサイトに利用者を誘導した上で,Webサイトの入力データ処理の欠陥を悪用し,利用者のブラウザで悪意のあるスクリプトを実行する。 |

| ウ | 管理者が意図していないパスでサーバ内のファイルを指定することによって,本来は許されないファイルを不正に閲覧する。 |

| エ | セッションIDによってセッションが管理されるとき,ログイン中の利用者のセッションIDを不正に取得し,その利用者になりすましてサーバにアクセスする。 |

お問い合わせ