- トップページ

- 応用情報技術者

- 平成27年度秋季問題

- 平成27年度秋季解答・解説

平成27年度秋季解答

問題41

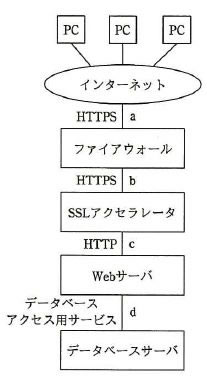

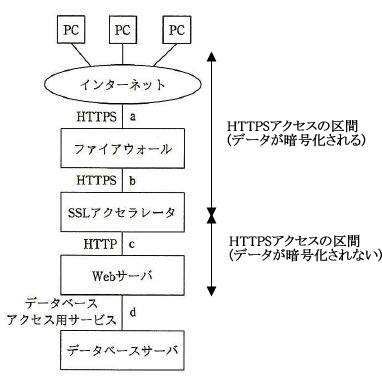

図のような構成と通信サービスのシステムにおいて、Webアプリケーションの脆弱性対策としてネットワークのパケットをキャプチャしてWAFによる検査を行うとき、WAFの設置場所として最も適切な箇所はどこか。 ここで、WAFには通信を暗号化したり復号したりする機能はないものとする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

解答:ウ

<解説>

WAF(Web Application Firewall)とは、Webサイト上のアプリケーションに特化したファイアウォールである。

主に、ユーザーからの入力を受け付けたり、リクエストに応じて動的なページを生成したりするタイプのWebサイトを不正な攻撃から守る役割を果たす。

本問の図の構成では、インターネット上のPCからSSLアクセラレータまではHTTPSによる暗号化通信が行われる。

| ア | × | aの箇所ではHTTPSによる暗号化通信が行われるため、WAFの設置場所として適していない。 |

| イ | × | bの箇所ではHTTPSによる暗号化通信が行われるため、WAFの設置場所として適していない。 |

| ウ | ○ | cの箇所ではHTTPにより暗号化されずに通信が行われるため、WAFの設置場所として最も適している。 |

| エ | × | dの箇所にWAFを設置するとWebアプリケーションの盤石性を突こうとして送信された通信がWebサーバに届いた後に通信の検査が行われるので適していない。 |

問題42

ゼロデイ攻撃の特徴はどれか。

| ア | セキュリティパッチが提供される前にパッチが対象とする脆ぜい弱性を攻撃する。 |

| イ | 特定のWebサイトに対し、日時を決めて、複数台のPCから同時に攻撃する。 |

| ウ | 特定のターゲットに対し、フィッシングメールを送信して不正サイトへ誘導する。 |

| エ | 不正中継が可能なメールサーバを見つけた後、それを踏み台にチェーンメールを大量に送信する。 |

解答:ア

<解説>

ゼロデイ攻撃とは、OSやアプリケーションのセキュリティ・ホールを修正するパッチが提供されるより前に実際にそのホールを突いて攻撃が行われたり悪用する不正プログラムが出現している状態のことである。

| ア | ○ | ゼロデイ攻撃の特徴である。 |

| イ | × | DDoS(Distributed Denial of Service attack)攻撃の特徴である。 |

| ウ | × | フィッシングの特徴である |

| エ | × | 踏み台攻撃の特徴である |

問題43

ディジタルフォレンジクスの説明として、適切なものはどれか。

| ア | あらかじめ設定した運用基準に従って、メールサーバを通過する送受信メールをフィルタリングすること |

| イ | 外部からの攻撃や不正なアクセスからサーバを防御すること |

| ウ | 磁気ディスクなどの書換え可能な記憶媒体を単に初期化するだけではデータを復元される可能性があるので、任意のデータで上書きすること |

| エ | 不正アクセスなどコンピュータに関する犯罪の法的な証拠性を確保できるように、原因究明に必要な情報を保全、収集、分析すること |

解答:エ

<解説>

ディジタルフォレンジクスとは、インシデントレスポンス(コンピュータやネットワーク等の資源及び環境の不正使用、サービス妨害行為、 データの破壊、意図しない情報の開示等、並びにそれらへ至るための行為等への対応等)や法的紛争・訴訟に際し、電磁的記録の証拠保全及び調査・分析を行うとともに、電磁的記録の改ざん・毀損等についての分析・情報収集等を行う一連の科学的調査手法・技術のことである。

デジタル証拠の確保が図られることによって、コンピュータセキュリティを積極的に維持することができます。

| ア | × | メールのフィルタリングに関する説明である。 |

| イ | × | パケットフィルタリングに関する説明である。 |

| ウ | × | クロスサイトリクエストフォージェリの説明である。 |

| エ | ○ | ディジタルフォレンジクスの説明である。 |

問題44

ブルートフォース攻撃に該当するものはどれか。

| ア | WebブラウザとWebサーバの間の通信で、認証が成功してセッションが開始されているときに、Cookieなどのセッション情報を盗む。 |

| イ | 可能性がある文字のあらゆる組合せのパスワードでログインを試みる。 |

| ウ | コンピュータへのキー入力を全て記録して外部に送信する。 |

| エ | 盗聴者が正当な利用者のログインシーケンスをそのまま記録してサーバに送信する。 |

解答:イ

<解説>

ブルートフォース攻撃とは、考えられる全ての鍵をリストアップし、片っ端から解読を試みる暗号解読手法である。

| ア | × | セッションハイジャックに該当する。 |

| イ | ○ | ブルートフォース攻撃に該当する。 |

| ウ | × | キーロガーに該当する。 |

| エ | × | リプレイ攻撃に該当する。 |

問題45

ペネトレーションテストの目的はどれか。

| ア | 暗号化で使用している暗号方式と鍵長が、設計仕様と一致することを確認する。 |

| イ | 対象プログラムの入力に対する出力結果が、出力仕様と一致することを確認する。 |

| ウ | ファイアウォールが単位時間当たりに処理できるセッション数を確認する。 |

| エ | ファイアウォールや公開サーバに対して侵入できないかどうかを確認する。 |

解答:エ

<解説>

ペネトレーションテストとは、ネットワークに接続されているコンピュータシステムに対し、実際に既知の技術を用いて侵入を試みることで、システムに脆弱性がないかどうかテストする手法のこと。侵入実験または侵入テストとも言われる。

| ア | × | システムテストの説明である。 |

| イ | × | 単体テストの説明である。 |

| ウ | × | 性能テストの説明である。 |

| エ | ○ | ペネトレーションテストの説明である。 |

お問い合わせ