- トップページ

- 応用情報技術者

- 平成27年度春季問題

- 平成27年度春季解答・解説

平成27年度春季解答

問題36

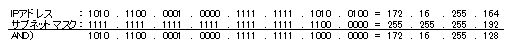

IPアドレスが172.16.255.164、サブネットマスクが255.255.255.192であるホストと同じサブネットワークに属するホストのIPアドレスはどれか。

| ア | 172.16.255.128 |

| イ | 172.16.255.129 |

| ウ | 172.16.255.191 |

| エ | 172.16.255.192 |

解答:イ

<解説>

- IPアドレスが172.16.255.164とサブネットマスクが255.255.255.192のAND演算を行い、このホストが属するネットワークアドレスを求める。

- IPアドレスが172.16.255.128のネットワークに属するのは、IPアドレスが192.16.255.129(ホスト部が000001)~172.16.255.190(ホスト部が111110)のホストである。

※ホスト部が全部0の場合はネットワークアドレス、すべて1の場合はブロードキャストアドレスとなる

したがって、イが正解である。

問題37

DNSキャッシュポイズニングに分類される攻撃内容はどれか。

| ア | DNSサーバのソフトのバージョン情報を入手して、DNSサーバのセキュリティホールを特定する。 |

| イ | PCが参照するDNSサーバに誤ったドメイン管理情報を注入して、偽装されたWebサーバにPCの利用者を誘導する。 |

| ウ | 攻撃対象のサービスを妨害するために、攻撃者がDNSサーバを踏み台に利用して再帰的な問合せを大量に行う。 |

| エ | 内部情報を入手するために、DNSサーバが保存するゾーン情報をまとめて転送させる。 |

解答:イ

<解説>

DNSキャッシュポイズニングとは、DNSサービスを提供しているサーバ(DNSサーバ)に偽の情報を覚えこませる攻撃手法である。

攻撃が成功すると、DNSサーバは覚えた偽の情報を提供してしまうことになる。このため、ユーザは正しいホスト名のWebサーバに接続しているつもりでも、提供された偽の情報により、攻撃者が罠をはったWebサーバに誘導されてしまうことになる。

| ア | × | バナーチェックの説明である。 |

| イ | ○ | DNSキャッシュポイズニングの説明である。 |

| ウ | × | DDoS攻撃(Distributed Denial of Service attack) の説明である。 |

| エ | × | DNSキャッシュポイズニングとは関係がない。 |

問題38

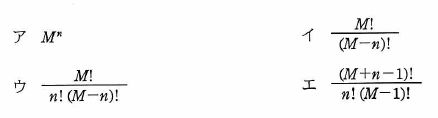

パスワードに使用できる文字の種類の数をM 、パスワードの文字数をn とするとき、設定できるパスワードの理論的な総数を求める数式はどれか。

解答:ア

<解説>

- パスワードの文字数が1文字であればM種類のパスワードが使用できる。

- パスワードの文字数が2文字であればM×M種類のパスワードが使用できる。

- パスワードの文字数が3文字であればM×M×M種類のパスワードが使用できる。

すなわち、パスワードの文字数がnであればMnとおりのパスワードを設定できる。

問題39

パスワードリスト攻撃に該当するものはどれか。

| ア | 一般的な単語や人名からパスワードのリストを作成し、インターネットバンキングへのログインを試行する。 |

| イ | 想定され得るパスワードとそのハッシュ値との対のリストを用いて、入手したハッシュ値からパスワードを効率的に解析する。 |

| ウ | どこかのWebサイトから流出した利用者IDとパスワードのリストを用いて、他のWebサイトに対してログインを試行する。 |

| エ | ピクチャパスワードの入力を録画してリスト化しておき、それを利用することでタブレット端末へのログインを試行する。 |

解答:ウ

<解説>

パスワードリスト攻撃とは、悪意を持つ第三者が、何らかの手法によりあらかじめ入手してリスト化したID・パスワードを利用してWebサイトにアクセスを試み、結果として利用者のアカウントで不正にログインされてしまう攻撃である。

| ア | × | 辞書攻撃の説明である。 |

| イ | × | ハッシュ値で保存されているパスワードが漏えいしても直接パスワードを知ることはできない。 |

| ウ | ○ | パスワードリスト攻撃の説明である。 |

| エ | × | リスト型ハッキングの説明である。 |

問題40

JPCERT/CCの説明はどれか。

| ア | 工業標準化法に基づいて経済産業省に設置されている審議会であり、工業標準化全般に関する調査・審議を行っている。 |

| イ | 電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトであり、総務省及び経済産業省が共同で運営する暗号技術検討会などで構成される。 |

| ウ | 特定の政府機関や企業から独立した組織であり、国内のコンピュータセキュリティインシデントに関する報告の受付、対応の支援、発生状況の把握、手口の分析、再発防止策の検討や助言を行っている。 |

| エ | 内閣官房に設置され、我が国をサイバー攻撃から防衛するための司令塔機能を担う組織である。 |

解答:ウ

<解説>

JPCERT/CC(Japan Computer Emergency Response Team Coordination Center)とは、インターネットを介して発生する侵入やサービス妨害等のコンピュータセキュリティインシデント(以下、インシデント) について、日本国内に関するインシデント等の報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行なっている。特定の政府機関や企業からは独立した中立の組織として、日本における情報セキュリティ対策活動の向上に積極的に取り組んでいる。

| ア | JIS(Japanese Industrial Standards:日本工業規格)の説明である。 |

| イ | CRYPTREC(Cryptography Research and Evaluation Committees)の説明である。 |

| ウ | JPCERT/CCの説明である。 |

| エ | 内閣サイバーセキュリティセンターの説明である。 |

お問い合わせ