平成27年度春季問題

問題46

ディレクトリトラバーサル攻撃はどれか。

| ア | OSの操作コマンドを利用するアプリケーションに対して、攻撃者が、OSのディレクトリ操作コマンドを渡して実行する。 |

| イ | SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、攻撃者が、任意のSQL文を渡して実行する。 |

| ウ | シングルサインオンを提供するディレクトリサービスに対して、攻撃者が、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。 |

| エ | 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を使って、非公開のファイルにアクセスする。 |

問題47

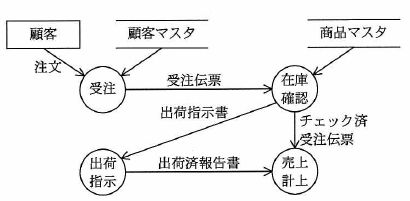

次の図の作成で用いられている表記法はどれか。

| ア | DFD |

| イ | 状態遷移図 |

| ウ | 流れ図 |

| エ | ペトリネット |

問題48

JIS X 25010:2013で規定されたシステム及びソフトウェア製品の品質副特性の説明のうち、信頼性に分類されるものはどれか。

| ア | 製品又はシステムが、それらを運用操作しやすく、制御しやすくする属性をもっている度合い |

| イ | 製品若しくはシステムの一つ以上の部分への意図した変更が製品若しくはシステムに与える影響を総合評価すること、欠陥若しくは故障の原因を診断すること、又は修正しなければならない部分を識別することが可能であることについての有効性及び効率性の度合い |

| ウ | 中断時又は故障時に、製品又はシステムが直接的に影響を受けたデータを回復し、システムを希望する状態に復元することができる度合い |

| エ | 二つ以上のシステム、製品又は構成要素が情報を交換し、既に交換された情報を使用することができる度合い |

問題49

CMMIを説明したものはどれか。

| ア | ソフトウェア開発組織及びプロジェクトのプロセスの成熟度を評価するためのモデルである。 |

| イ | ソフトウェア開発のプロセスモデルの一種である。 |

| ウ | ソフトウェアを中心としたシステム開発及び取引のための共通フレームのことある。 |

| エ | プロジェクトの成熟度に応じてソフトウェア開発の手順を定義したモデルである。 |

問題50

エクストリームプログラミング(XP)のプラクティスとして、適切なものはどれか。

| ア | 1週間の労働時間は、チームで相談して自由に決める。 |

| イ | ソースコードの再利用は、作成者だけが行う。 |

| ウ | 単体テストを終えたプログラムは、すぐに結合して、結合テストを行う。 |

| エ | プログラミングは1人で行う。 |

お問い合わせ