- トップページ

- 応用情報技術者

- 平成27年度春季問題

- 平成27年度春季解答・解説

平成27年度春季解答

問題41

JIS Q 31000:2010(リスクマネジメント-原則及び指針)における、残留リスクの定義はどれか。

| ア | 監査手続を実施しても監査人が重要な不備を発見できないリスク |

| イ | 業務の性質や本来有する特性から生じるリスク |

| ウ | 利益を生む可能性に内在する損失発生の可能性として存在するリスク |

| エ | リスク対応後に残るリスク |

解答:エ

<解説>

残留リスクとは、リスク対応後に残るリスクのことである。

リスク対応においては、発生確率や被害額が大きいリスクに対しては適切な対応を施すが、発生確率や被害リスクが非常に小さいリスクは、その被害額よりも対策費用の方が大きくなることがあるので、あえて対策をとらず許容することがある。このようなリスクを残留リスクという。

| ア | × | 発見リスクの説明である。 |

| イ | × | 雇用リスクの説明である。 |

| ウ | × | 投機的リスクの説明である。 |

| エ | ○ | リスク対応後に残るリスク |

問題42

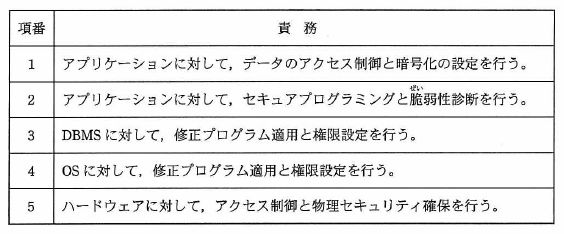

NISTの定義によるクラウドサービスモデルのうち、クラウド利用企業の責任者がセキュリティ対策に関して表中の項番1と2の責務を負うが、項番3~5の責務を負わないものはどれか。

| ア | HaaS |

| イ | IaaS |

| ウ | PaaS |

| エ | SaaS |

解答:ウ

<解説>

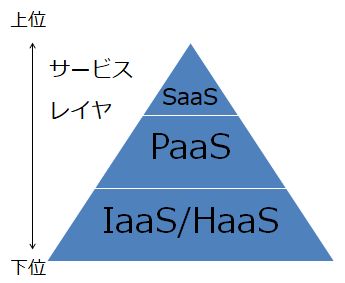

NIST によるクラウドコンピューティングの定義では各サービスモデルを次のように定義されている。

- SaaS(Software as a Service)

- 利用者に提供される機能は、クラウドのインフラストラクチャ上で稼動して いるプロバイダ由来のアプリケーションである。アプリケーションには、クラ イアントの様々な装置から、ウェブブラウザのようなシンクライアント型イン ターフェイス(例えばウェブメール)、またはプログラムインターフェイスのい ずれかを通じてアクセスする。ユーザは基盤にあるインフラストラクチャを、 ネットワークであれ、サーバーであれ、オペレーティングシステムであれ、 ストレージであれ、各アプリケーション機能ですら、管理したりコントロール したりすることはない。ただし、ユーザに固有のアプリケーションの構成の 設定はその例外となろう。

- PaaS (Platform as a Service)

- 利用者に提供される機能は、クラウドのインフラストラクチャ上にユーザが 開発したまたは購入したアプリケーションを実装することであり、そのアプリ ケーションはプロバイダがサポートするプログラミング言語、ライブラリ、サ ービス、およびツールを用いて生み出されたものである。ユーザは基盤 にあるインフラストラクチャを、ネットワークであれ、サーバーであれ、オペ レーティングシステムであれ、ストレージであれ、管理したりコントロールし たりすることはない。一方ユーザは自分が実装したアプリケーションと、場 合によってはそのアプリケーションをホストする環境の設定についてコント ロール権を持つ。

- IaaS (Infrastructure as a Service))

- 利用者に提供される機能は、演算機能、ストレージ、ネットワークその他の 基礎的コンピューティングリソースを配置することであり、そこで、ユーザは オペレーティングシステムやアプリケーションを含む任意のソフトウェアを 実装し走らせることができる。ユーザは基盤にあるインフラストラクチャを 管理したりコントロールしたりすることはないが、オペレーティングシステ ム、ストレージ、実装されたアプリケーションに対するコントロール権を持 ち、場合によっては特定のネットワークコンポーネント機器(例えばホストフ ァイアウォール)についての限定的なコントロール権を持つ。

| ア | × | HaaSはIaaSと同じ意味である。 |

| イ | × | IaaSでは、基礎的なコンピューティングリソースのみをサービス提供者が提供する。 利用者は、項番1~4についての責務を負う。 |

| ウ | ○ | PaaSでは、サービス提供者がアプリケーションの実行環境を提供する。 利用者は、項番1~2についての責務を負う。 |

| エ | × | SaaSでは、利用者がサービスを構成しているアプリケーションそのものに対する責務を負うことはないが、設定については利用者が行う。 利用者は、項番1についての責務を負う。 |

問題43

サーバにバックドアを作り、サーバ内で侵入の痕跡を隠蔽するなどの機能がパッケージ化された不正なプログラムやツールはどれか。

| ア | RFID |

| イ | rootkit |

| ウ | TKIP |

| エ | web beacon |

解答:イ

<解説>

| ア | RFID(Radio Frequency Identifier)とは、ID情報を埋め込んだRFタグから、電磁界や電波などを用いた近距離(周波数帯によって数cm~数m)の無線通信によって情報をやりとりするもの、および技術全般を指す。 |

| イ | rootkit(ルートキット)とは攻撃者によって仕掛けられる「ハッキングツールのようなソフトウェアの集合体」のことである。 |

| ウ | TKIP(Temporal Key Integrity Protocol)/AES(Advanced Encryption Standard)は、現在無線LANで広く使われている通信暗号化方法「WEP」を置き換える、より強固な暗号化方法である。 |

| エ | web beaconとは、HTMLを利用したメールやウェブページの閲覧者を識別する仕組みのことである。 |

問題44

SPF(Sender Policy Framework)を利用する目的はどれか。

| ア | HTTP通信の経路上での中間者攻撃を検知する。 |

| イ | LANへのPCの不正接続を検知する。 |

| ウ | 内部ネットワークへの不正侵入を検知する。 |

| エ | メール送信のなりすましを検知する。 |

解答:エ

<解説>

SPF(Sender Policy Framework)は、DNSサーバを利用して正しいメールサーバからメールが送られているか確認する仕組みである。

ドメイン名をなりすましたメールの検知を行うことができる。

したがって、エが正解である。

問題45

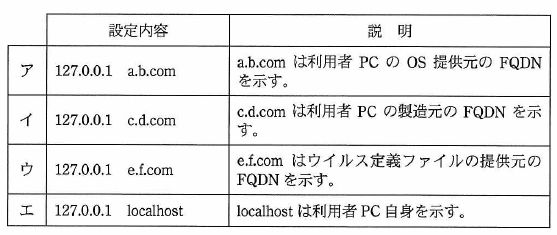

利用者PCがボットに感染しているかどうかをhostsファイルで確認するとき、設定内容が改ざんされていないと判断できるものはどれか。 ここで、hostsファイルには設定内容が1行だけ書かれているものとする。

解答:エ

<解説>

hostsファイルとは、DNSより先に参照されるIPアドレスとホスト名を定義したテキストファイルである。

一般にホスト名とIPアドレスの対応はDNSを使って解決するが、hostsファイルの優先順位の方が高いためhostsファイルに記載があるホスト名はDNSに問い合わせることはない。したがって悪意のあるものによって改ざんされると意図しないWebサーバに接続される恐れがある。

多くのOSでは、ループバックアドレスである127.0.0.1と利用者自身を表す特別なFQDNであるlocalhostがデフォルトで設定されている。したがって、エが正解である。

お問い合わせ