- トップページ

- 応用情報技術者

- 平成30年度秋季問題

- 平成30年度秋季解答・解説

平成30年度秋季解答

問題41

クロスサイトスクリプティング対策に該当するものはどれか。

| ア | WebサーバでSNMPエージェントを常時稼働させることによって、攻撃を検知する。 |

| イ | WebサーバのOSにセキュリティパッチを適用する。 |

| ウ | Webページに入力されたデータの出力データが、HTMLタグとして解釈されないように処理する。 |

| エ | 許容量を超えた大きさのデータをWebページに入力することを禁止する。 |

解答:ウ

<解説>

クロスサイトスクリプティングとは、アンケート、掲示板、サイト内検索のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、きちんとセキュリティ対策がされていない場合、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまう脆弱性のことである。

| ア | × | SNMP(Simple Network Management Protocol)とは、ネットワーク機器の管理や監視を行うためのプロトコルです。ネットワーク管理やデバイスモニタリングに用いられ、組織内のLAN(構内ネットワーク)の管理に適しています。 |

| イ | × | WebサーバのOSにセキュリティパッチを適用する対策はOSの脆弱性への対策である。 |

| ウ | 〇 | Webページに入力されたデータの出力データが、HTMLタグとして解釈されないように処理するのは、クロスサイトスクリプティングへの対策である。 |

| エ | × | 許容量を超えた大きさのデータをWebページに入力することを禁止するのは、バッファオーバフローへの対策である。 |

問題42

ブルートフォース攻撃に該当するものはどれか。

| ア | WebブラウザとWebサーバの間の通信で、認証が成功してセッションが開始されているときに、Cookieなどのセッション情報を盗む。 |

| イ | コンピュータへのキー入力を全て記録して外部に送信する。 |

| ウ | 使用可能な文字のあらゆる組合せをそれぞれのパスワードとして、繰り返しログインを試みる。 |

| エ | 正当な利用者のログインシーケンスを盗聴者が記録してサーバに送信する。 |

解答:ウ

<解説>

ブルートフォース攻撃とは、考えられる全ての鍵をリストアップし、片っ端から解読を試みる暗号解読手法である。

| ア | × | セッションハイジャックに該当する。 |

| イ | × | キーロガーに該当する。 |

| ウ | ○ | リブルートフォース攻撃に該当する。 |

| エ | × | リプレイ攻撃に該当する。 |

問題43

脆弱性検査手法の一つであるファジングはどれか。

| ア | 既知の脆弱性に対するシステムの対応状況に注目し、システムに導入されているソフトウェアのバージョン及びパッチの適用状況の検査を行う。 |

| イ | ソフトウェアのデータの入出力に注目し、問題を引き起こしそうなデータを大量に多様なパターンで入力して挙動を観察し、脆弱性を見つける。 |

| ウ | ベンダーや情報セキュリティ関連機関が提供するセキュリティアドバイザなどの最新のセキュリティ情報に注目し、ソフトウェアの脆弱性の検査を行う。 |

| エ | ホワイトボックス検査一つであり、ソフトウェアの内部構造に注目し、ソースコードの構文を機械的にチェックすることによって脆弱性を見つける。 |

解答:イ

<解説>

ファジングとは、ソフトウェアテストの手法の一つで、ファズ(fuzz)と呼ばれる通常想定されていない「不正データ」「予期せぬデータ」「ランダムなデータ」を対象の製品・システムに与え意図的に例外を発生させ、潜在的なバグ・脆弱性を検出する手法です。

| ア | × | バージョンチェックツールを使った検査の説明である。 |

| イ | 〇 | ファジングの説明である。 |

| ウ | × | 脆弱性診断型のセキュリティテストの説明である。 |

| エ | × | ホワイトボックステストの説明である。 |

問題44

取引履歴などのデータとハッシュ値の組みを順次つなげて記録した分散型台帳を、ネットワーク上の多数の コンピュータで同期して保有し、管理することによって、一部の台帳で取引データが改ざんされても、取引データの完全性と可用性が確保されることを特徴とする技術はどれか。

| ア | MAC(Message Authentication Code) |

| イ | XML署名 |

| ウ | ニューラルネットワーク |

| エ | ブロックチェーン |

解答:エ

<解説>

| ア | × | MAC(Message Authentication Code:メッセージ認証符号)は、相手から届いたメッセージが途中で改竄やすり替えに合っていないか検証するための短い符号である。 |

| イ | × | XML署名とは、デジタル署名をXML形式で記述し、対象の文書が改竄されていないか、作成者が署名者本人に間違いないかなどを確認できるようにする技術である。 |

| ウ | × | ニューラルネットワークは、人間の脳の働きを模した方法でデータを処理するようにコンピュータに教える AI の一手法である。 |

| エ | 〇 | ブロックチェーンは、取引履歴を暗号技術で記録する技術で、分散型台帳技術の一種。取引履歴を「ブロック」と呼ばれる単位にまとめて、時系列に鎖(チェーン)のようにつなげることで、正確な取引履歴を維持することができる。 |

問題45

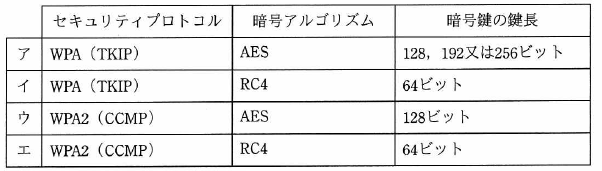

無線LANのセキュリティプロトコル、暗号アルゴリズム、暗号鍵の鍵長の組合せのうち、適切なものはどれか。

解答:ウ

<解説>

無線LANのセキュリティプロトコルであるWPAは、多数の脆弱性が報告されており現在は利用すべきではない。次の無線LANのセキュリティプロトコルであるWPA2を利用することが望ましい。

WPA2(Wi-Fi Protected Access 2)は,無線LANの暗号規格やプロ トコルなどの総称。暗号化アルゴリズムは,AES(Advanced Encryption Standard)を基本的に使用して,強力な暗号化プロトコルで CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) と.認証プロトコルであるIEEE 802.1xを利用しています。

AESは,2001年に公表された共通鍵暗号方式で,128ビット.192ビッ ト又は256 ビットの鍵を用いて暗号化を行います。暗号化の初期段階で.ど の長さの鍵を用いるかを決める。

よって,正解はウになる。

お問い合わせ