- トップページ

- 応用情報技術者

- 平成21年度秋季問題

- 平成21年度秋季解答・解説

平成21年度秋季解答

問題36

IPネットワークのプロトコルのうち、OSI基本参照モデルのトランスポート層に位置するものはどれか。

| ア | HTTP |

| イ | ICMP |

| ウ | SMTP |

| エ | UDP |

解答:エ

<解説>

| ア | × | HTTP(Hyper Text Transfer Protocol)は、HTMLなどのハイパテキストを転送するプロトコルである。アプリケーション層に位置する。 |

| イ | × | ICMP(Internet Control Message Protocol)は、 IP のエラーメッセージや制御メッセージを転送するプロトコルである。ネットワーク層に位置する。 |

| ウ | × | SMTP( Simple Mail Transfer Protocol ) は、インターネット上で、電子メールを転送するための通信プロトコルである。アプリケーション層に位置する。 |

| エ | ○ | UDP(User Datagram Protocol)は、IP上で利用されるコネクションレス通信プロトコルである。ストリーミング配信などに使われる。トランスポート層に位置する。 |

問題37

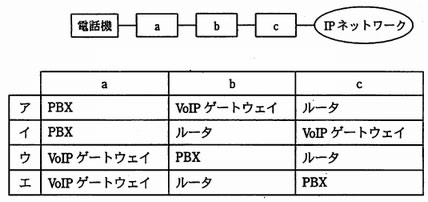

図は、既存の電話機を使用した企業内PBXの内線網をIPネットワークに統合する場合の接続構成を示している。図中のa~cに該当する装置の適切な組合せはどれか。

解答:ア

<解説>

各選択肢の説明を下記に記す。

- PBX(Private Branch eXchange)

- 電話加入者の構内交換機。電話機に直結する。

⇒a - VoIPゲートウェイ(Voice Over IP)

- アナログ音声信号のディジタル符号化とそのパケット化を行い,また逆に音声パケットからアナログ音声信号に復元する処理を行う装置。

⇒b - ルータ

- 異なったネットワークを相互接続する装置。IPネットワークに接続し,ルーティング(経路制御)を行う。

⇒c

したがって、アが正解である。

問題38

公開鍵暗号方式を用いて送信者が文章にディジタル署名を行う場合、文章が間違いなく送信者のものであることを送信者が確認できるものはどれか。

| ア | 送信者は自分の公開鍵を使用して署名処理を行い、受信者は自分の秘密鍵を使用して検証処理を行う。 |

| イ | 送信者は自分の秘密鍵を使用して署名処理を行い、受信者は送信者の公開鍵を使用して検証処理を行う。 |

| ウ | 送信者は受信者の公開鍵を使用して署名処理を行い、受信者は自分の秘密鍵を使用して検証処理を行う。 |

| エ | 送信者は受信者の秘密鍵を使用して署名処理を行い、受信者は自分の公開鍵を使用して検証処理を行う。 |

解答:イ

<解説>

ディジタル署名では、送信者の秘密かぎで暗号化した署名を,受信者が送信者の公開かぎにより復号できるか否かにより,その署名が正当な送信者のものであるか否かの検証処理をする。

したがって、イが正解である。

問題39

公開鍵暗号方式を採用した電子商取引において、認証局(CA)の役割はどれか。

| ア | 取引当事者の公開鍵に対するディジタル証明書を発行する。 |

| イ | 取引当事者のディジタル署名を管理する。 |

| ウ | 取引当事者のパスワードを管理する。 |

| エ | 取引当事者の秘密鍵に対するディジタル証明書を発行する。 |

解答:ア

<解説>

認証局(CA:Certification Authority)は、ディジタル証明書の管理や発行を行う機関である。

認証局(CA)の果たす役割は、公開鍵の正当性を保証するディジタル証明書を発行することである。

よってアが正解である。

問題40

完全性を脅かす攻撃はどれか。

| ア | Webページの改ざん |

| イ | システム内に保管されているデータの持出しを目的とした不正コピー |

| ウ | システムの過負荷状態をねらうDoS攻撃 |

| エ | 通信内容の盗聴 |

解答:ア

<解説>

情報セキュリティマネジメントシステム(ISMS:Information Security Management System)は、組織(企業、部、課など)における情報セキュリティを管理するための仕組みである。組織の情報資産について、機密性、完全性、可用性をバランスよく維持し改善することが、情報セキュリティマネジメントシステムの基本コンセプトである。

- 機密性(Confidential)

- アクセスを認可された者だけが情報にアクセスできるようにすること

- 完全性(Integrity)

- 情報や情報の処理方法が正確かつ完全である(改ざんされていない)ことを保護すること

- 可用性(Availability)

- 許可された利用者が必要な時に情報資産にアクセスできること

| ア | ○ | Webページの改ざんは、"完全性"が損なわれる行為である。 |

| イ | × | 不正コピーは"機密性"が損なわれる行為である。 |

| ウ | × | DoS攻撃は、"可用性"が損なわれる行為である。 |

| エ | × | ネットワークを流れるデータの盗聴は、"機密性"が損なわれる行為である。 |

お問い合わせ