- トップページ

- 応用情報技術者

- 平成29年度春季問題

- 平成29年度春季解答・解説

平成29年度春季解答

問題41

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち、適切なものはどれか。

| ア | 外部ネットワークからの再帰的な問合せに応答できるように、コンテンツサーバにキャッシュサーバを兼ねさせる。 |

| イ | 再帰的な問合せに対しては、内部ネットワークからのものだけに応答するように設定する。 |

| ウ | 再帰的な問合せを行う際の送信元のポート番号を固定する。 |

| エ | 再帰的な問合せを行う際のトランザクションIDを固定する。 |

解答:イ

<解説>

DNSキャッシュポイズニングとは、DNSサービスを提供しているサーバ(DNSサーバ)に偽の情報を覚えこませる攻撃手法である。

攻撃が成功すると、DNSサーバは覚えた偽の情報を提供してしまうことになる。このため、ユーザは正しいホスト名のWebサーバに接続しているつもりでも、提供された偽の情報により、攻撃者が罠をはったWebサーバに誘導されてしまうことになる。

| ア | × | 外部ネットワークからの再帰的な問合せに応答する必要はない。 |

| イ | ○ | 再帰的な問合せに対しては、外部ネットワークから応答するように設定すると攻撃が容易になるので、内部ネットワークからのものだけに応答するように設定する。 |

| ウ | × | 送信元のポート番号を固定しても外部からの問合せを受けている限り、DNSキャッシュポイズニング攻撃を受ける可能性が高くなる。 |

| エ | × | トランザクションIDを固定すると、DNSキャッシュポイズニング攻撃を受ける可能性が高くなる。。 |

問題42

無線LAN環境におけるWPA2-PSKの機能はどれか。

| ア | アクセスポイントに設定されているSSIDを共通鍵とし、通信を暗号化する。 |

| イ | アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけを接続させる。 |

| ウ | アクセスポイントは、IEEE 802.11acに準拠している端末だけに接続を許可する。 |

| エ | アクセスポイントは、利用者ごとに付与されたSSIDを確認し、無線LANへのアクセス権限を識別する。 |

解答:イ

<解説>

WPA2-PSKとは、SSIDとパスワードをPre-Shared Key=PSK(事前共有鍵)として無線LANの暗号化を行う方式である。通常はユーザが8~63文字のパスフレーズを決めて、それぞれの機器に手動で入力・設定する。一般家庭においては、暗号化方式としてWPA2-PSKが最も強力であり、安全。

| ア | × | SSIDとパスワードをPSKとして利用する。 |

| イ | ○ | アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけを接続させる。 |

| ウ | × | IEEE 802.11acは通信速度を高めるための規格であり、暗号化とは関係ない。 |

| エ | × | アクセスポイントは、複数のSSIDを設定してアクセス制限をすることは可能ですが、利用者ごとにSSIDを付与することはできない。 |

問題43

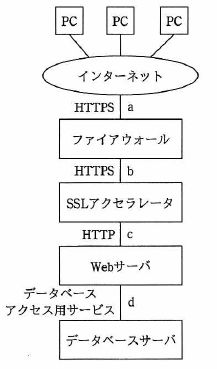

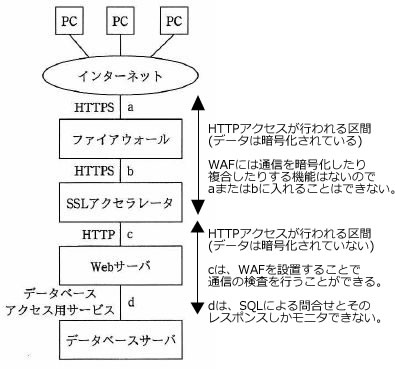

図のような構成と通信サービスのシステムにおいて、Webアプリケーションの脆弱性対策のためのWAFの設置場所として最も適切な箇所はどこか。ここで、WAFには通信を暗号化したり復号したりする機能はないものとする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

解答:ウ

<解説>

WAF(Web Application Firewall)とは、Webサイト上のアプリケーションに特化したファイアウォールである。

主に、ユーザーからの入力を受け付けたり、リクエストに応じて動的なページを生成したりするタイプのWebサイトを不正な攻撃から守る役割を果たす。

一般的なファイアウォールとは異なり、データの中身をアプリケーションレベルで解析できるのが特徴ある。

WAFは、Webサイト上のアプリケーション自体にセキュリティ上の問題があってもそれを無害化できるという利便性の高さと、ISMSの実現やPCIDSSへの準拠といった企業の情報戦略面のニーズから、以前よりその導入意義が注目されてきた。

問題44

攻撃にHTTP over TLS(HTTPS)が使われた場合に起こり得ることはどれか。

| ア | HTTPSを使ったSQLインジェクション攻撃を受けると、Webアプリケーションでデータベースへの不正な入力をチェックできないので、悪意のあるSQLが実行されてしまう。 |

| イ | HTTPSを使ったクロスサイトスクリプティング攻撃を受けると、Webブラウザでプログラムやスクリプトを実行しない設定にしても実行を禁止できなくなるので、悪意のあるWebサイトからダウンロードされたプログラムやスクリプトが実行されてしまう。 |

| ウ | HTTPSを使ったブルートフォース攻撃を受けるとログイン試行のチェックができないので、Webアプリケーションで赤宇都ロックなどの対策が実行できなくなってしまう。 |

| エ | 攻撃者が社内ネットワークに仕掛けたマルウェアによってHTTPSが使われると、通信内容がチェックできないので、秘密情報が社外に送信されてしまう。 |

解答:エ

<解説>

Webサーバで利用されるプロトコルとはHTTPだが、それを「SSL/TLS」という暗号化通信機能と共に利用できるようにしたのが「HTTPS(HTTP over SSL/TLS)」である。サイトへのログイン情報やユーザーのプライバシーに関する情報など、重要で漏えいしては困るような情報を保護したい時にHTTPS化が使われる。

| ア | × | SQLインジェクション攻撃とは、アプリケーションのセキュリティ上の不備を意図的に利用し、アプリケーションが想定しないSQL文を実行させることにより、データベースシステムを不正に操作する攻撃方法のことである。 通信内容がHTTPSで暗号化されていてもHTTPで平文のままであっても攻撃は発生する。 |

| イ | × | クロスサイトスクリプティング攻撃とは、ユーザのアクセス時に表示内容が生成される「動的Webページ」の脆弱性、もしくはその脆弱性を利用した攻撃方法のことである。 通信内容がHTTPSで暗号化されていてもHTTPで平文のままであっても攻撃は発生する。 |

| ウ | × | ブルートフォース攻撃とは、暗号や暗証番号などで、理論的にありうるパターン全てを入力し解読する暗号解読方法である。 通信内容がHTTPSで暗号化されていてもHTTPで平文のままであっても攻撃は発生する。 |

| エ | ○ | マルウェアとは、不正かつ有害に動作させる意図で作成された悪意のあるソフトウェアや悪質なコードの総称で、コンピュータウイルスやワームなどがある。HTTPSでは、通信が暗号化されているため通信内容をチェックできない。HTTPは暗号化されていないので対応することが可能である。 |

問題45

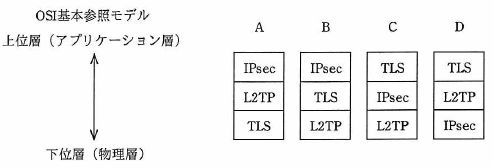

VPNで使用されるセキュアなプロトコルであるIPsec、L2TP、TLSの、OSI基本参照モデルにおける相対的な位置関係はどれか。

| ア | A |

| イ | B |

| ウ | C |

| エ | E |

解答:ウ

<解説>

次の用語の説明を下記に記す。

- IPSec

- IPsec(Security Architecture for Internet Protocol)は、 暗号技術を用いることで、IP パケット単位で改竄検知や秘匿機能を提供するプロトコルである。

※第3層のネットワーク層で稼働する。 - L2TP

- L2TP(Layer 2 Tunneling Protocol) とは、コンピュータネットワークにおいて VPN(Virtual Private Network)をサポートするために用いられるトンネリングプロトコルである。

※第2層のデータリンク層で稼働する。 - TLS

- TLS(Transport Layer Security)は、インターネットなどのコンピュータネットワークにおいてセキュリティを要求される通信を行うためのプロトコルである。

※第1層のアプリケーション層で稼働する。

したがって、ウが正解である。

お問い合わせ